信息打点-JS架构&框架识别&泄漏提取&API接口枚举&FUZZ爬虫&插件项目

1.JS安全问题

- 源码泄露

- 未授权访问:JS里面分析更多的URL访问确定接口路径

- 敏感key泄露:JS文件中可能配置了接口信息(云应用,短信,邮件,数据库等)

- API接口安全:代码中加密提交参数传递,更多的URL路径

2.什么是JS渗透测试

JS开发的WEB应用和PHP,JAVA,NET等区别在于即没有源代码,也可以通过浏览器的查看源代码获取真实的点。获取URL,获取JS敏感信息,获取代码传参等,所以相当于JS开发的WEB应用属于白盒测试(默认有源码参考),一般会在JS中寻找更多的URL地址,在JS代码逻辑(加密算法,APIkey配置,验证逻辑等)进行后期安全测试。

前提:Web应用可以采用后端或前端语言开发

后端语言:php java python .NET(C#) 浏览器端看不到真实的源代码

前端语言:JavaScript(JS)和JS框架 浏览器端看到真实的源代码

例子:

zblog:核心功能采用PHP语言去传输接受,浏览器看不到源代码

vue.js:核心功能采用框架语法(JS)传输接受,浏览器看js文件可以看到源代码

3.流行的JS框架有哪些

- Vue

- NodeJS

- jQuery

- Angular等

4.如何判定JS开发应用

- 浏览器插件wappalyzer(指纹识别)

- 源程序代码简短

- 引入多个js文件

- 一般有/static/js/app.js等顺序的js文件

- 一般cookie中有connect.sid

5.如何获取更多的JS文件,获取更多有价值的信息

手工-浏览器搜索:

F12看加载出来的js文件:

看文件名:login,admin

搜文件名–>寻找链接地址和路径:

src=

path=

method:”get”

http.get(“

method:”post”

http.post(“

$.ajax

http://service.httpposthttp://service.httpget

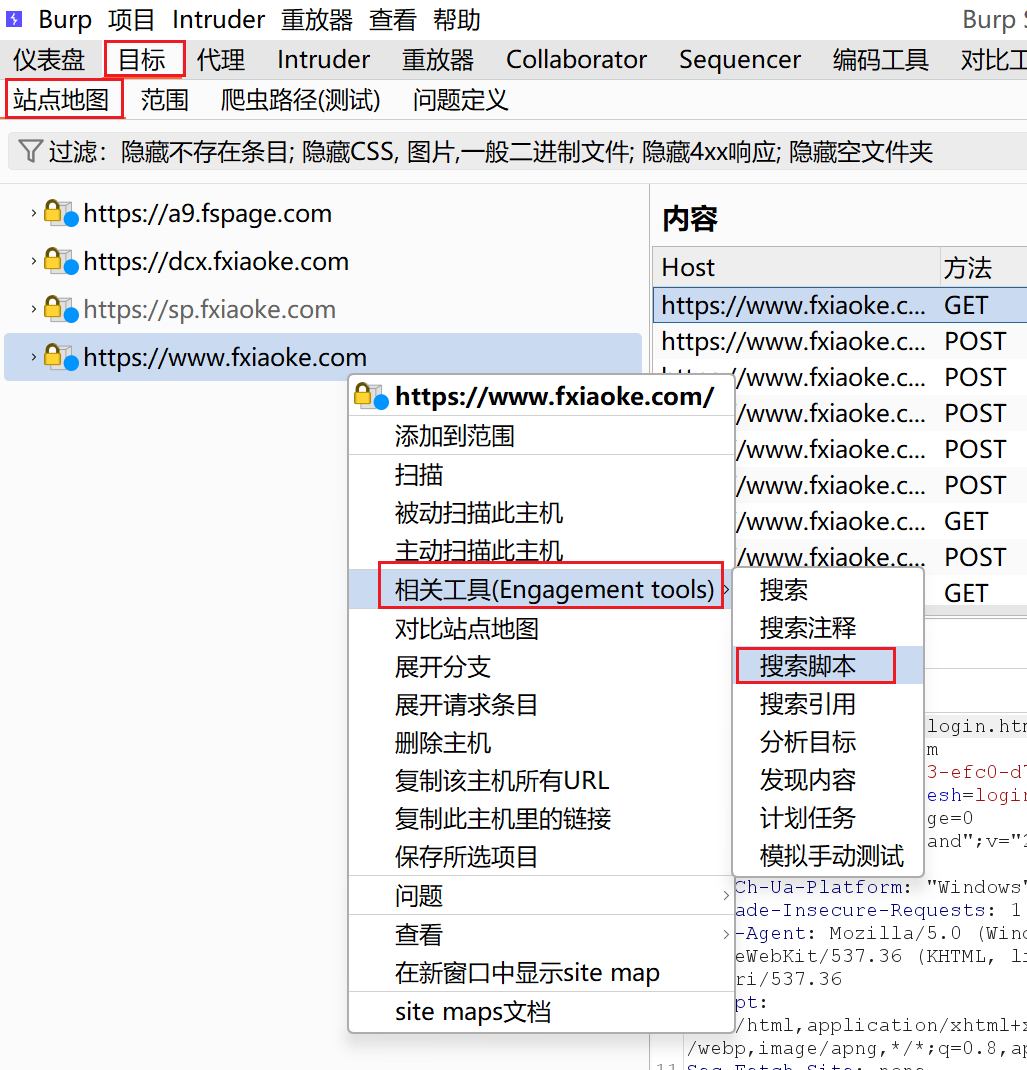

半自动-Burpsuite分析:

自带功能:Target->sitemap->Engagement tools->find scripts

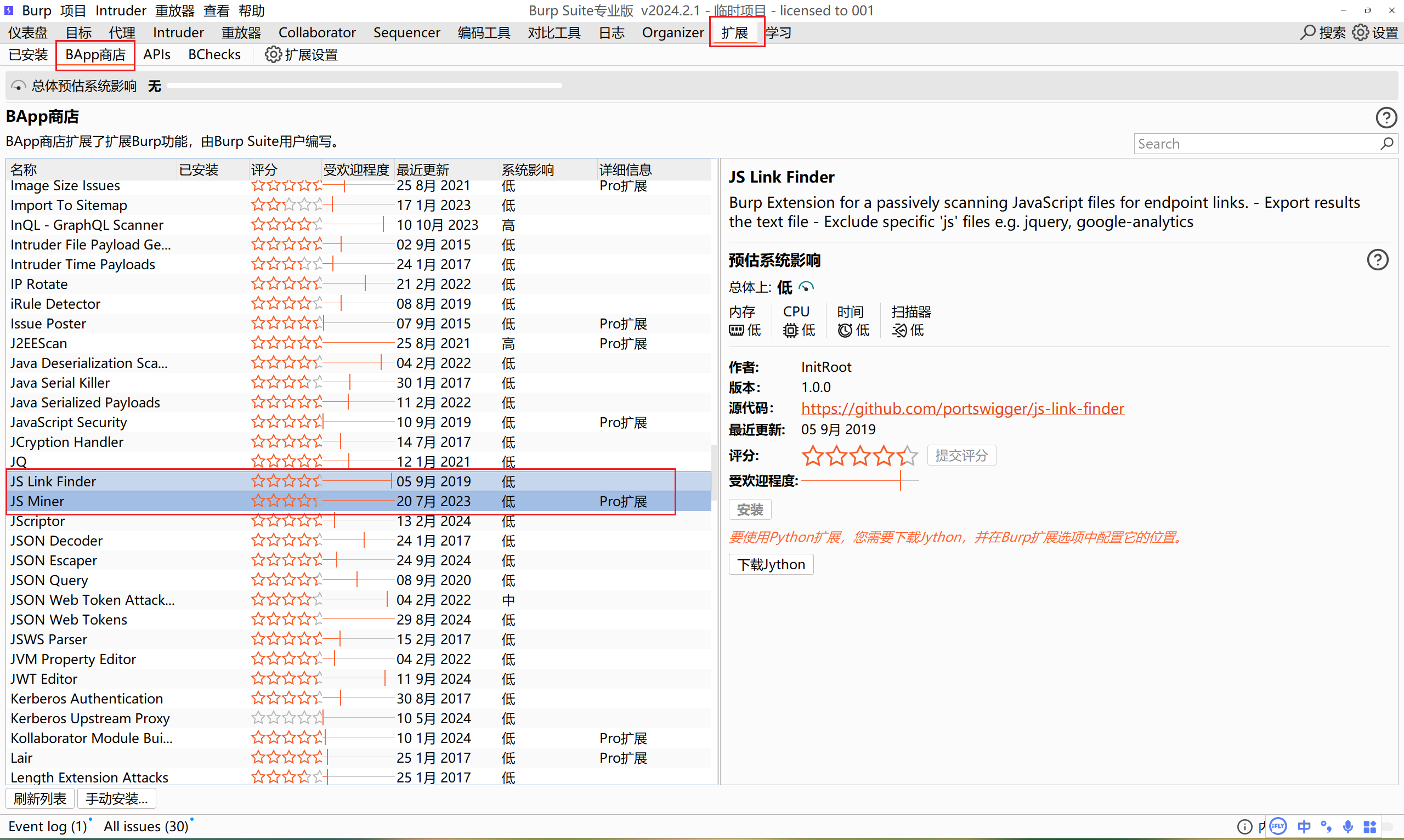

官方插件:

JS Link Finder

JS Miner

第三方插件:

HaE(Highlighter And Extractor):

https://github.com/gh0stkey/HaE/releases/tag/2.1.5HaE是基于 BurpSuite Java插件API 开发的请求高亮标记与信息提取的辅助型框架式插件,该插件可以通过自定义正则的方式匹配响应报文或请求报文,并对满足正则匹配的报文进行信息高亮与提取

配置HaE规则库:

Unexpected_information:

https://github.com/ScriptKid-Beta/Unexpected_information/releases

全自动:

浏览器FindSomething插件

找到有用的信息后可以使用F12全局搜索

JSfinder(用的人最多也是最不好用的)

https://github.com/Threezh1/JSFinderJSFinder是一款用作快速在网站的js文件中提取URL,子域名的工具。

1

python jsfinder.py -u url

然后可以发现很多路径地址,可以对应地址一个个访问

JSfinder升级版:URLfider

https://github.com/pingc0y/URLFinderURLFinder是一款快速、全面、易用的页面信息提取工具,用于分析页面中的js与url,查找隐藏在其中的敏感信息或未授权api接口.

1

URLFinder.exe -u url -s all -m 2

ffuf:找到更多的JS文件分析更多的信息

https://github.com/ffuf/ffuf字典网站:

https://wordlists.assetnote.io或https://github.com/assetnote/wordlists1

wget -O httparchive_js_2024_05_28.txt https://wordlists-cdn.assetnote.io/data/automated/httparchive_js_2024_05_28.txt

作用:JS爆破(某些JS文件需要特定条件才加载出来,通过爆破提前访问),获取扫到更多JS,获取更多信息

1

ffuf.exe -w 字典文件 -u url/FUZZ -mc all -fs 42 -c -v

注意:url后加上/FUZZ,表示要爆破的位置

packer-fuzzer:针对JS框架开发打包器Webpack的检测

https://github.com/rtcatc/Packer-Fuzzer一款针对Webpack等前端打包工具所构造的网站进行快速、高效安全检测的扫描工具

应用范围:js等文件需要被开发者使用特定工具Webpack打包

1

python .\PackerFuzzer.py -u http://www.dcpool.cn/

这里使用了虚拟环境装模块,运行后结果导出到reports目录下的一个.html文件中

6.解决问题:

1.如何从表现中的JS提取价值信息(主动访问网页时加载的JS)

2.如何从地址中FUZZ提取未知的JS文件(特定条件下才加载的JS)

3.如何从JS开发框架WebPack进行测试